TEMAS:

TEMAS:3.1 ACTIVOS Y PASIVOS.

3.2 DE CAPA FÍSICA.

3.3 DE CAPA DE ENLACE.

3.4 DE CAPA DE RED.

3.5 DE CAPAS SUPERIORES.

3.1 ACTIVOS Y PASIVOS.

Pasivo : Podemos definir los componentes electrónicos pasivos como aquellos que no producen

amplificación y que sirven para controlarla electricidad colaborando al mejor funcionamiento de los

elementos activos (los cuales son llamados genéricamente semiconductores). Los componentes pasivos

están formados por elementos de diversas clases que tendremos que considerar independientemente, ya

que son diferentes sus objetivos, construcción y resultados, de modo que vamos a dividirlos en tres

grandes grupos:

1. Resistencias: clasificación, valor óhm y utilidad

2. Condensadores y funcionamiento, clasificación y valor capacita de un condensador,

condensadores variables e información de su valor.

3. Bobinados e inductancias.

Elementos:

- Tarjetas PCI (Peripheral Component Interconnect: Interconexión de Componentes Periféricos)

Son componentes hardware que se conectan a la placa base del computador, estas tarjetas tienen varias

funcionalidades: se usan para vídeo, puertos ethernet, tarjetas de sonido, wifi, puertos USB.

- Hubs o Concentradores.Es un dispositivo que permite centralizar el cableado de una red y poder ampliarla, también es considerado como un repetidor, además son la base para las redes de topología estrella y se encuentra en la capa 1 del modelo OSI.Existen tres clases de Hubs:• Activos : Necesitan de energía eléctrica.• Pasivos: : No necesitan energía eléctrica.• Inteligentes : Hubs activos que incluyen microprocesador

- Puentes ó BridgesEl Puente ó Bridge interconecta dos segmentos de red (o divide una red en segmentos) haciendo el pasaje de datos de una red hacia otra, con base en la dirección física de destino de cada paquete.Entonces, Un bridge conecta dos segmentos de red como una sola red usando el mismo protocolo de establecimiento de red. El Puente ó Bridge nos da la información clara de donde se encuentra el enlace entre dos redes y se alimenta por una tabla que nos dice hacia dónde dirigir las direcciones. Se encuentra en la capa 2 del modelo OSI.

- Switch.Es un dispositivo de red situado en la capa 2 del modelo de referencia OSI. Envía la información a un usuario específico sin ser retransmitido al resto de los puerto.

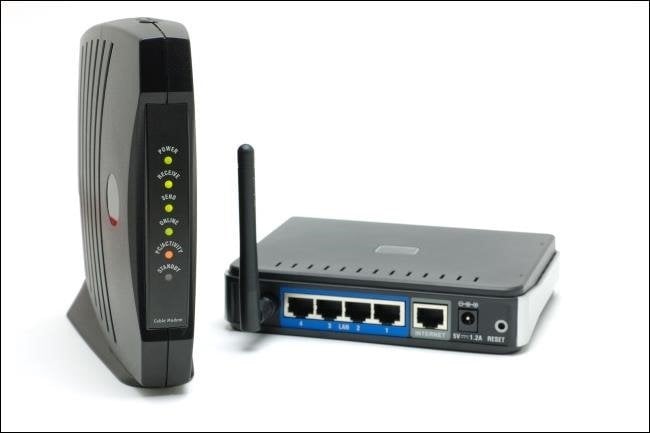

- Modems

Es un dispositivo que sirve para modular y demodular (en amplitud, frecuencia, fase u otro sistema). Los módems aceptan los datos provenientes (digitales) de un PC o terminal digital y los convierte en analógicos, para poder ser enviados a través de la línea telefónica. Por ello el módem se utiliza para adecuar las señales a los canales de transmisión cuando comparten la misma naturaleza. Pertenece a la capa 1 del modelo OSI.

- Fax Modem

Un Fax Modem ó Modem Fax supone la existencia de un computador con un modem y el software de comunicaciones para recibir y enviar faxes, según los estándares existentes, así como software para manejar archivos de fax.El proceso para transmitir o recibir un fax es más complejo que apretar un simple botón como en la máquina de fax común. Pertenece a la capa 1 del modelo OSI.

Activo : Son aquellos dispositivos que se caracterizan principalmente por ser electrónicos, y

estos permiten y distribuir y transformar la información en una red de computadores.

- Conectores RJ45.Conecta redes de cableado estructurado, posee 8 pines o conexiones eléctricas que normalmente se usan como extremos de cable de par trenzado. Para que todos los cables funcionen en cualquier red, se sigue un estándar a la hora de hacer las conexiones. Los dos extremos del cable llevan un conector RJ45 en un conector macho y en un conector hembra. Es utilizado comúnmente con estándares como TIA/EIA-568-B que define la disposición de los pines. Se encuentran en la capa 1 del modelo OSI.

- Cableado UTP.Cableado utilizado principalmente para comunicaciones que se encuentra normalizado de acuerdo a la norma americana TIA/EIA-568-B.Los cables de par trenzado se utilizaron por primera vez en el sistema de telefonía por Bell en 1881 y en 1900 por toda la red americana. La mayoría de los millones de millones de kilómetros de cable de par trenzado están al aire libre y son propiedad de compañías telefónicas utilizadas para el servicio de voz y sólo por profesionales. La mayoría de los datos de las conexiones a internet utilizan estos cables. Para un uso masivo en interiores el cable UTP es a menudo agrupado en conjuntos de 25 pares de acuerdo al estándar de código de colores de 25 pares, un tipo subconjunto de estos colores es el más usado en los cables UTP, blanco naranja, naranja, blanco verde, azul, blanco azul, verde, blanco marrón, marrón. Pertenece a la capa 1 del modelo OSI.

Elementos de infraestructura

Corresponde al soporte físico delos elementos de conectividad. Estos pueden ser, gabinetes, canaletas,soportes, chazos, tornillos, y otros fungibles de montar.

Elementos más utilizados:

• Rack abierto de piso

• Gabinetes de comunicaciones

• Sistemas de canalización (troncal, perimetral y de distribución)

• Organizador de cable

• Bandejas de soportes (ventiladas y lisas)

• Fungibles de montajes (chasos, tornillos, chazo, metálico de anclaje, puntillas y tiros, entre otros)

Elementos de conectividad

Proporcionan o proveen el medio físico para el transporte d la información o de los datos,

cumpliendo con los estándares de la industria de cableado estructurado. Los elementos de

conectividad son; Patch panel, cable de pares trenzados, Cable de fibra óptica, toma de

comunicaciones, entre otros.

Elementos de conectividad para fibra óptica

• Cable de fibra óptica (multimodo y mono modo)

• Bandeja de distribución de fibra óptica

• Acople de fibra óptica : Un acoplador es básicamente la transición mecánica necesaria para poder dar continuidad al paso de luz del extremo conectorizado de un cable de fibra óptica a otro.

• Patch Cord de fibra óptica

• Conectores de fibra óptica

3.2 DE CAPA FÍSICA.

Señales de comunicación

La capa Física de OSI proporciona los medios de transporte para los bits que conforman la trama de la capa de Enlace de datos a través de los medios de red. Esta capa acepta una trama completa desde la capa de Enlace de datos y la codifica como una secuencia de señales que se transmiten en los medios locales. Un dispositivo final o un dispositivo intermediario recibe los bits codificados que componen una trama.

El envío de tramas a través de medios locales requiere los siguientes elementos de la capa física:

o Medios físicos y conectores asociados

o Una representación de los bits en los medios

o Codificación de los datos y de la información de control

o Sistema de circuitos del receptor y transmisor en los dispositivos de red

Otra función de la capa física es la de recuperar estas señales individuales desde los medios, restaurarlas para sus representaciones de bit y enviar los bits hacia la capa de enlace de datos como una trama completa.

Funcionamiento

Los medios no transportan la trama como una única entidad. Los medios transportan señales, una por vez, para representar los bits que conforman la trama.

Existen tres tipos básicos de medios de red en los cuales se representan los datos:

-Cable de cobre

-Fibra

-Inalámbrico

La presentación de los bits (es decir, el tipo de señal) depende del tipo de medio. Para los medios de cable de cobre, las señales son patrones de pulsos eléctricos. Para los medios de fibra, las señale son patrones de luz. Para los medios inalámbricos, las señales son patrones de transmisiones de radio.

Estándares

Al igual que otras tecnologías asociadas con la capa de Enlace de datos, las tecnologías de la capa Física se definen por diferentes organizaciones, tales como:

¤ Organización Internacional para la Estandarización (ISO)

¤ Instituto de Ingenieros Eléctricos y Electrónicos (IEEE)

¤ Instituto Nacional Estadounidense de Estándares (ANSI)

¤ Unión Internacional de Telecomunicaciones (ITU)

¤ La Asociación de Industrias Electrónicas y la Asociación de las Industrias de las Telecomunicaciones (EIA/TIA)

¤ Autoridades de las telecomunicaciones nacionales, como la Comisión Federal de Comunicaciones (FCC) en EE. UU.

Señalización y codificación física.

Señalización

La capa física debe generar las señales inalámbricas, ópticas o eléctricas que representan el "1" y el "0" en los medios. El método de representación de bits se denomina método de señalización. Los estándares de capa Física deben definir qué tipo de señal representa un "1" y un "0". Esto puede ser tan sencillo como un cambio en el nivel de una señal eléctrica, un impulso óptico o un método de señalización más complejo.

Codificación

La codificación es un método que se utiliza para convertir un stream de bits de datos en un código predefinido. Los códigos son grupos de bits utilizados para ofrecer un patrón predecible que pueda reconocer tanto el emisor como el receptor. La utilización de patrones predecibles permite distinguir los bits de datos de los bits de control y ofrece una mejor detección de errores en los medios.

Además de crear códigos para los datos, los métodos de codificación en la capa física también pueden proporcionar códigos para control, como la identificación del comienzo y el final de una trama. El host que realiza la transmisión transmitirá el patrón específico de bits o un código para identificar el comienzo y el final de la trama.

3.3 DE CAPA DE ENLACE.

MANEJO DE SUBREDES

Una dirección IPv4 tiene una porción de red y una porción de host. Se hizo referencia a la duración del prefijo como la cantidad de bits en la dirección que conforma la porción de red. El prefijo es una forma de definir la porción de red para que los humanos la pueden leer. La red de datos también debe tener esta porción de red de las direcciones definidas.

Para definir las porciones de red y de host de una dirección, los dispositivos usan un patrón separado de 32 bits llamado máscara de subred, como se muestra en la figura. La máscara de subred se expresa con el mismo formato decimal punteado que la dirección IPv4. La máscara de subred se crea al colocar un 1 binario en cada posición de bit que representa la porción de red y un 0 binario en cada posición de bit que representa la porción de host.

El prefijo y la máscara de subred son diferentes formas de representar lo mismo, la porción de red de una dirección.

Como se muestra en la figura, un prefijo /24 se expresa como máscara de subred de esta forma 255.255.255.0 (11111111.11111111.11111111.00000000). Los bits restantes (orden inferior) de la máscara de subred son números cero, que indican la dirección host dentro de la red.

La máscara de subred se configura en un host junto con la dirección IPv4 para definir la porción de red de esa dirección.

Por ejemplo: veamos el host 172.16.4.35/27:

dirección

172.16.20.35

10101100.00010000.00010100.00100011

máscara de subred

255.255.255.224

11111111.11111111.11111111.11100000

dirección de red

172.16.20.32

10101100.00010000.00010100.00100000

Como los bits de orden superior de las máscaras de subred son contiguos números 1, existe solamente un número limitado de valores de subred dentro de un octeto. Sólo es necesario ampliar un octeto si la división de red y host entra en dicho octeto. Por lo tanto, se usan patrones de 8 bits limitados en las máscaras de subred.

Estos patrones son:

00000000 = 0

10000000 = 128

11000000 = 192

11100000 = 224

11110000 = 240

11111000 = 248

11111100 = 252

11111110 = 254

11111111 = 255

Si la máscara de subred de un octeto está representada por 255, entonces todos los bits equivalentes de ese octeto de la dirección son bits de red. De igual manera, si la máscara de subred de un octeto está representada por 0, entonces todos los bits equivalentes de ese octeto de la dirección son bits de host. En cada uno de estos casos, no es necesario ampliar este octeto a binario para determinar las porciones de red y host.

DIVISIÓN DE SUBREDES

La división en subredes permite crear múltiples redes lógicas de un solo bloque de direcciones. Como usamos un router para conectar estas redes, cada interfaz en un router debe tener un ID único de red. Cada nodo en ese enlace está en la misma red.

Creamos las subredes utilizando uno o más de los bits del host como bits de la red. Esto se hace ampliando la máscara para tomar prestado algunos de los bits de la porción de host de la dirección, a fin de crear bits de red adicionales. Cuanto más bits de host se usen, mayor será la cantidad de subredes que puedan definirse. Para cada bit que se tomó prestado, se duplica la cantidad de subredes disponibles. Por ejemplo: si se toma prestado 1 bit, es posible definir 2 subredes. Si se toman prestados 2 bits, es posible tener 4 subredes. Sin embargo, con cada bit que se toma prestado, se dispone de menos direcciones host por subred.

El router A en la figura posee dos interfaces para interconectar dos redes. Dado un bloque de direcciones 192.168.1.0 /24, se crearán dos subredes. Se toma prestado un bit de la porción de host utilizando una máscara de subred 255.255.255.128, en lugar de la máscara original 255.255.255.0. El bit más significativo del último octeto se usa para diferenciar dos subredes. Para una de las subredes, este bit es "0" y para la otra subred, este bit es "1".

Fórmula para calcular subredes

Use esta fórmula para calcular la cantidad de subredes:

2^n donde n = la cantidad de bits que se tomaron prestados

En este ejemplo, el cálculo es así:

2^1 = 2 subredes

La cantidad de hosts

Para calcular la cantidad de hosts por red, se usa la fórmula 2^n - 2 donde n = la cantidad de bits para hosts.

La aplicación de esta fórmula, (2^7 - 2 = 126) muestra que cada una de estas subredes puede tener 126 hosts.

En cada subred, examine el último octeto binario. Los valores de estos octetos para las dos redes son:

Subred 1: 00000000 = 0

Subred 2: 10000000 = 128

VLSM Y CIDR

VLSM

Las máscaras de subred de tamaño variable o VLSM (del inglés Variable Length Subnet Mask) representan otra de las tantas soluciones que se implementaron para evitar el agotamiento de direcciones IP (1987), como la división en subredes (1985), el enrutamiento sin clases CIDR (1993), NAT y las direcciones IP privadas. Otra de las funciones de VLSM es descentralizar las redes y de esta forma conseguir redes más seguras y jerárquicas.

A medida que las subredes IP han crecido, los administradores han buscado formas de utilizar su espacio de direccionamiento con más eficiencia. En esta sección se presenta una técnica que se denomina VLSM.

Con VLSM, un administrador de red puede usar una máscara larga en las redes con pocos hosts, y una máscara corta en las subredes con muchos hosts.

Para poder implementar VLSM, un administrador de red debe usar un protocolo de enrutamiento que brinde soporte para él. Los routers Cisco admiten VLSM con los protocolos de enrutamiento OSPF, IS-IS integrado,EIGRP, RIP v2 y enrutamiento estático.

VLSM permite que una organización utilice más de una máscara de subred dentro del mismo espacio de direccionamiento de red. La implementación de VLSM maximiza la eficiencia del direccionamiento y con frecuencia se la conoce como división de subredes en subredes.

CIDR

Classless Inter-Domain Routing o CIDR (en español «enrutamiento entre dominios sin clases») se introdujo en 1993 por IETF y representa la última mejora en el modo de interpretar las direcciones IP. Su introducción permitió una mayor flexibilidad al dividir rangos de direcciones IP en redes separadas. De esta manera permitió:

Un uso más eficiente de las cada vez más escasas direcciones IPv4.

Un mayor uso de la jerarquía de direcciones (agregación de prefijos de red), disminuyendo la sobrecarga de los enrutadores principales de Internet para realizar el encaminamiento.

CIDR reemplaza la sintaxis previa para nombrar direcciones IP, las clases de redes. En vez de asignar bloques de direcciones en los límites de los octetos, que implicaban prefijos «naturales» de 8, 16 y 24 bits, CIDR usa la técnica VLSM (variable length subnet mask, en español «máscara de subred de longitud variable»), para hacer posible la asignación de prefijos de longitud arbitraria.

CIDR engloba:

La técnica VLSM para especificar prefijos de red de longitud variable. Una dirección CIDR se escribe con un sufijo que indica el número de bits de longitud de prefijo, p.ej. 192.168.0.0/16 que indica que la máscara de red tiene 16 bits (es decir, los primeros 16 bits de la máscara son 1 y el resto 0). Esto permite un uso más eficiente del cada vez más escaso espacio de direcciones IPv4

La agregación de múltiples prefijos contiguos en superredes, reduciendo el número de entradas en las tablas de ruta globales.

MANEJO DE GATEWAY

El gateway, también conocido como gateway por defecto, es necesario para enviar un paquete fuera de la red local. Si la porción de red de la

dirección de destino del paquete es diferente de la red del host de origen, el paquete tiene que hallar la salida fuera de la red original. Para esto, el paquete es enviado al gateway. Este gateway es una interfaz del router conectada a la red local. La interfaz del gateway tiene una dirección de capa de Red que concuerda con la dirección de red de los hosts. Los hosts están configurados para reconocer que la dirección es un gateway.

Gateway por defecto

El gateway por defecto está configurado en el host. En una computadora con Windows, se usan las herramientas de las Propiedades del Protocolo de Internet (TCP/IP) para ingresar la dirección IPv4 del gateway por defecto. Tanto la dirección IPv4 de host como la dirección de gateway deben tener la misma porción de red (y subred si se utiliza) de sus respectivas direcciones.

3.5 De capas superiores

Capas del Modelo OSI

Este es el análisis que realice viendo los videos que usted sugirió.

Capa Física.

Define las especificaciones eléctricas, mecánicas, de procedimiento y funcionales para mantener activo el enlace físico entre sistemas finales.

Se encarga de las conexiones físicas de la computadora hacia la red.

Funciones principales:

· Permitir la compatibilidad entre los distintos tipos de conectores existentes.

· Definir las funciones que van a realizar cada uno de los pines de los conectores.

· Establecer el tipo de cableado a usar.

· Determinar codificación, voltajes y duración de los pulsos eléctricos.

· Coordinar la modulación de las señales si es necesario y temporizar la a través de los medios.

Capa Enlace de Datos.

Se ocupa de proporcionar un tránsito de datos sin errores y confiable, esta capa se ocupa del direccionamiento físico, topología de la red, acceso a la red, notificación de errores y control de flujo.

· Define la dirección física de los nodos.

· Hace una conexión confiable de los datos sobre un medio físico.

· Proporciona un tránsito de datos sin errores y confiable

Capa de RED.

Hacer que los datos lleguen desde el origen hasta el destino, aun cando estos no estén conectados directamente, en esta capa se lleva un control de la congestión de RED, que es el fenómeno que se produce cuando la congestión de un solo nodo tira abajo a toda la red.

· Define la dirección lógica de los nodos.

· Se hace el enrutamiento y direccionamiento,¿ cual es el mejor camino para llegar al destino?

· Lleva un control de congestión.

Capa de Transporte.

Es la encargada de enviar los datos de la maquina origen a el destino.

· Aceptar los datos enviados por las capas superiores, dividirlos en pequeñas partes y pasarlos a la capa de red, se asegura que los datos lleguen correctamente.

· Aquí se provén los servicios de conexión para la capa de sesión que serán utilizados por los usuarios de la red al enviar y recibir paquetes.

· No deja que falten ni sobren partes de los mensajes trasmitidos una vez que fueron divididos.

Capa de Sesión.

Se encarga de mantener el enlace entre computadoras que estén transmitiendo archivos

· Provee la capacidad de asegurar que dada una sesión establecida entre dos maquinas se puedan efectuar las operaciones definidas de principio a fin reanudándolas en caso de una interrupción.

· Establece gestiona y finaliza las conexiones entre sus usuarios, procesos o aplicaciones finales.

Capa de Presentación.

Es la encargada de manejar las estructuras de datos abstractas y realizar las conversiones de representación de datos necesarias para la correcta interpretación de los mismos.

· Se encarga de la representación de la información de manera que aunque distintos equipos tengan diferentes representaciones de caracteres sonidos o imagen los datos transmitidos lleguen de manera reconocible.

· Esta capa es la primera en trabajar el contenido de la información que en cómo se establece la misma.

· Se asegura que la información enviada por la capa de aplicación de un nodo se entendida por la capa de aplicación de otro.

· Si es necesario transforma a un formato de representación común.

Capa de Aplicación.

Describe como hacen su trabajo los servicios al usuario (aplicaciones).

· Implementa operaciones con ficheros del sistema.

· Las aplicaciones están compuestas por procesos.

· Interactúa con la capa de presentación y por otro representa la interfaz con el usuario entregándole la información y recibiendo comandos que rigen la comunicación.

VÍDEO RELACIONADO AL TEMA

Señales de comunicación

La capa Física de OSI proporciona los medios de transporte para los bits que conforman la trama de la capa de Enlace de datos a través de los medios de red. Esta capa acepta una trama completa desde la capa de Enlace de datos y la codifica como una secuencia de señales que se transmiten en los medios locales. Un dispositivo final o un dispositivo intermediario recibe los bits codificados que componen una trama.

El envío de tramas a través de medios locales requiere los siguientes elementos de la capa física:

o Medios físicos y conectores asociados

o Una representación de los bits en los medios

o Codificación de los datos y de la información de control

o Sistema de circuitos del receptor y transmisor en los dispositivos de red

Otra función de la capa física es la de recuperar estas señales individuales desde los medios, restaurarlas para sus representaciones de bit y enviar los bits hacia la capa de enlace de datos como una trama completa.

Funcionamiento

Los medios no transportan la trama como una única entidad. Los medios transportan señales, una por vez, para representar los bits que conforman la trama.

Existen tres tipos básicos de medios de red en los cuales se representan los datos:

-Cable de cobre

-Fibra

-Inalámbrico

La presentación de los bits (es decir, el tipo de señal) depende del tipo de medio. Para los medios de cable de cobre, las señales son patrones de pulsos eléctricos. Para los medios de fibra, las señale son patrones de luz. Para los medios inalámbricos, las señales son patrones de transmisiones de radio.

Estándares

Al igual que otras tecnologías asociadas con la capa de Enlace de datos, las tecnologías de la capa Física se definen por diferentes organizaciones, tales como:

¤ Organización Internacional para la Estandarización (ISO)

¤ Instituto de Ingenieros Eléctricos y Electrónicos (IEEE)

¤ Instituto Nacional Estadounidense de Estándares (ANSI)

¤ Unión Internacional de Telecomunicaciones (ITU)

¤ La Asociación de Industrias Electrónicas y la Asociación de las Industrias de las Telecomunicaciones (EIA/TIA)

¤ Autoridades de las telecomunicaciones nacionales, como la Comisión Federal de Comunicaciones (FCC) en EE. UU.

Señalización y codificación física.

Señalización

La capa física debe generar las señales inalámbricas, ópticas o eléctricas que representan el "1" y el "0" en los medios. El método de representación de bits se denomina método de señalización. Los estándares de capa Física deben definir qué tipo de señal representa un "1" y un "0". Esto puede ser tan sencillo como un cambio en el nivel de una señal eléctrica, un impulso óptico o un método de señalización más complejo.

Codificación

La codificación es un método que se utiliza para convertir un stream de bits de datos en un código predefinido. Los códigos son grupos de bits utilizados para ofrecer un patrón predecible que pueda reconocer tanto el emisor como el receptor. La utilización de patrones predecibles permite distinguir los bits de datos de los bits de control y ofrece una mejor detección de errores en los medios.

Además de crear códigos para los datos, los métodos de codificación en la capa física también pueden proporcionar códigos para control, como la identificación del comienzo y el final de una trama. El host que realiza la transmisión transmitirá el patrón específico de bits o un código para identificar el comienzo y el final de la trama.

3.3 DE CAPA DE ENLACE.

La función de la capa de enlace de datos de OSI es preparar los paquetes de la capa de red para ser transmitidos y controlar el acceso a los medios físicos.

- La capa de aplicación provee la interfaz al usuario.

- La capa de transporte es responsable de dividir y manejar las comunicaciones entre los procesos que funcionan en los dos sistemas finales.

- Los protocolos de capa de red organizan nuestros datos de comunicación para que puedan viajar a través de internetworks desde el host que los origina hasta el host destino.

TÉCNICAS DE CONTROL DE ACCESO AL MEDIO

La regulación de la colocación de tramas de datos en los medios es conocida como control de acceso al medio. Entre las diferentes implementaciones de los protocolos de la capa de enlace de datos, hay diferentes métodos de control de acceso a los medios. Estas técnicas de control de acceso al medio definen si los nodos comparten los medios y de qué manera lo hacen.El control de acceso al medio es el equivalente a las reglas de tráfico que regulan la entrada de vehículos a una autopista. La ausencia de un control de acceso al medio sería el equivalente a vehículos ignorando el resto del tráfico e ingresando al camino sin tener en cuenta a los otros vehículos.

Sin embargo, no todos los caminos y entradas son iguales. El tráfico puede ingresar a un camino confluyendo, esperando su turno en una señal de parada o respetando el semáforo. Un conductor sigue un conjunto de reglas diferente para cada tipo de entrada.

De la misma manera, hay diferentes formas de regular la colocación de tramas en los medios. Los protocolos en la capa de enlace de datos definen las reglas de acceso a los diferentes medios. Algunos métodos de control de acceso al medio utilizan procesos altamente controlados para asegurar que las tramas se coloquen con seguridad en los medios. Estos métodos se definen mediante protocolos sofisticados, que requieren mecanismos que introducen sobrecargas a la red.

El método de control de acceso al medio utilizado depende de:

- Compartir medios: si y cómo los nodos comparten los medios.

- Topología: cómo la conexión entre los nodos se muestra a la capa de enlace de datos.

Medios compartidos

Algunas topologías de red comparten un medio común con varios nodos. En cualquier momento puede haber una cantidad de dispositivos que intentan enviar y recibir datos utilizando los medios de red. Hay reglas que rigen cómo esos dispositivos comparten los medios.

Hay dos métodos básicos de control de acceso al medio para medios compartidos:

Controlado: Cada nodo tiene su propio tiempo para utilizar el medio

Basado en la contención: Todos los nodos compiten por el uso del medio

Medios no compartidos

Los protocolos de control de acceso al medio para medios no compartidos requieren poco o ningún control antes de colocar tramas en los medios. Estos protocolos tienen reglas y procedimientos más simples para el control de acceso al medio. Tal es el caso de las topologías punto a punto.

En las topologías punto a punto, los medios interconectan sólo dos nodos. En esta configuración, los nodos no necesitan compartir los medios con otros hosts ni determinar si una trama está destinada para ese nodo. Por lo tanto, los protocolos de capa de enlace de datos hacen poco para controlar el acceso a medios no compartidos.

Full Duplex y Half Duplex

Comunicación half-duplex quiere decir que los dispositivos pueden transmitir y recibir en los medios pero no pueden hacerlo simultáneamente. Ethernet ha establecido reglas de arbitraje para resolver conflictos que surgen de instancias donde más de una estación intenta transmitir al mismo tiempo.

En la comunicación full-duplex, los dos dispositivos pueden transmitir y recibir en los medios al mismo tiempo. La capa de enlace de datos supone que los medios están disponibles para transmitir para ambos nodos en cualquier momento. Por lo tanto, no hay necesidad de arbitraje de medios en la capa de enlace de datos.

DIRECCIONAMIENTO DEL CONTROL DE ACCESO AL MEDIO Y TRAMADO DE DATOS

La descripción de una trama es un elemento clave de cada protocolo de capa de enlace de datos. Los protocolos de capa de enlace de datos requieren información de control para permitir que los protocolos funcionen. La información de control puede indicar:

- Qué nodos están en comunicación con otros

- Cuándo comienza y cuándo termina la comunicación entre nodos individuales

- Qué errores se producen mientras los nodos se comunican

- Qué nodos se comunicarán luego

La Capa de enlace de datos prepara un paquete para transportar a través de los medios locales encapsulándolo con un encabezado y un tráiler para crear una trama.A diferencia de otros PDU que han sido analizados en este curso, la trama de la capa de enlace de datos incluye:

- Datos: El paquete desde la Capa de red

- Encabezado: contiene información de control como direccionamiento y está ubicado al comienzo del PDU

- Tráiler: contiene información de control agregada al final del PDU

ESTÁNDARES

A diferencia de los protocolos de las capas superiores del conjunto TCP/IP, los protocolos de capa de enlace de datos generalmente no están definidos por solicitudes de comentarios (RFC). A pesar de que el Grupo de trabajo de ingeniería de Internet (IETF) mantiene los protocolos y servicios funcionales para la suite de protocolos TCP/IP en las capas superiores, la IETF no define las funciones ni la operación de esa capa de acceso a la red del modelo. La capa de acceso de red TCP/IP es el equivalente de las capas de enlace de datos OSI y la física. Estas dos capas se verán en capítulos separados para un análisis más detallado.

Los protocolos y servicios funcionales en la Capa de enlace de datos son descriptos por organizaciones de ingeniería (como IEEE, ANSI y ITU) y compañías en comunicaciones. Las organizaciones de ingeniería establecen estándares y protocolos públicos y abiertos. Las compañías de comunicaciones pueden establecer y utilizar protocolos propios para aprovechar los nuevos avances en tecnología u oportunidades de mercado.

Los servicios y especificaciones de la capa de enlace de datos se definen mediante varios estándares basados en una variedad de tecnologías y medios a los cuales se aplican los protocolos. Algunos de estos estándares integran los servicios de la Capa 2 y la Capa 1.

Las organizaciones de ingeniería que definen estándares y protocolos abiertos que se aplican a la capa de enlace de datos incluyen:

PROTOCOLOS DE LA CAPA DE RED

Los protocolos implementados en la capa de Red que llevan datos del usuario son:

IPv4

La versión 4 de IP (IPv4) es la versión de IP más ampliamente utilizada. Es el único protocolo de Capa 3 que se utiliza para llevar datos de usuario a través de Internet y es el tema de CCNA.

El Protocolo de Internet fue diseñado como un protocolo con bajo costo. Provee sólo las funciones necesarias para enviar un paquete desde un origen a un destino a través de un sistema interconectado de redes. El protocolo no fue diseñado para rastrear ni administrar el flujo de paquetes. Estas funciones son realizadas por otros protocolos en otras capas.

Características básicas de IPv4

A diferencia de los protocolos de las capas superiores del conjunto TCP/IP, los protocolos de capa de enlace de datos generalmente no están definidos por solicitudes de comentarios (RFC). A pesar de que el Grupo de trabajo de ingeniería de Internet (IETF) mantiene los protocolos y servicios funcionales para la suite de protocolos TCP/IP en las capas superiores, la IETF no define las funciones ni la operación de esa capa de acceso a la red del modelo. La capa de acceso de red TCP/IP es el equivalente de las capas de enlace de datos OSI y la física. Estas dos capas se verán en capítulos separados para un análisis más detallado.

Los protocolos y servicios funcionales en la Capa de enlace de datos son descriptos por organizaciones de ingeniería (como IEEE, ANSI y ITU) y compañías en comunicaciones. Las organizaciones de ingeniería establecen estándares y protocolos públicos y abiertos. Las compañías de comunicaciones pueden establecer y utilizar protocolos propios para aprovechar los nuevos avances en tecnología u oportunidades de mercado.

Los servicios y especificaciones de la capa de enlace de datos se definen mediante varios estándares basados en una variedad de tecnologías y medios a los cuales se aplican los protocolos. Algunos de estos estándares integran los servicios de la Capa 2 y la Capa 1.

Las organizaciones de ingeniería que definen estándares y protocolos abiertos que se aplican a la capa de enlace de datos incluyen:

- Organización Internacional para la Estandarización (ISO)

- Instituto de Ingenieros Eléctricos y Electrónicos (IEEE)

- Instituto Nacional Estadounidense de Estándares (ANSI)

- Unión Internacional de Telecomunicaciones (ITU)

COMPARACIÓN ENTRE TOPOLOGÍA LÓGICA Y FÍSICA

La topología de una red es la configuración o relación de los dispositivos de red y las interconexiones entre ellos. Las topologías de red pueden verse en el nivel físico y el nivel lógico.

La topología física es una configuración de nodos y las conexiones físicas entre ellos. La representación de cómo se usan los medios para interconectar los dispositivos es la topología física. Ésta se abarcará en capítulos posteriores de este curso.

Una topología lógica es la forma en que una red transfiere tramas de un nodo al siguiente. Esta configuración consiste en conexiones virtuales entre los nodos de una red independiente de su distribución física. Los protocolos de capa de enlace de datos definen estas rutas de señales lógicas. La capa de enlace de datos "ve" la topología lógica de una red al controlar el acceso de datos a los medios. Es la topología lógica la que influye en el tipo de trama de red y control de acceso a medios utilizados.

La topología física o cableada de una red probablemente no sea la misma que la topología lógica.

La topología lógica de una red está estrechamente relacionada con el mecanismo utilizado para administrar el acceso a la red. Los métodos de acceso proporcionan los procedimientos para administrar el acceso a la red para que todas las estaciones tengan acceso. Cuando varias entidades comparten los mismos medios, deben estar instalados algunos mecanismos para controlar el acceso. Los métodos de acceso son aplicados a las redes para regular este acceso a los medios.

Las topologías lógica y física generalmente utilizadas en redes son:

- Punto a Punto

- Multi-Acceso

- Anillo

Las implementaciones lógicas de estas topologías y sus métodos asociados de control de acceso a los medios son abordadas en las siguientes secciones.

3.4 DE CAPA DE RED.

La Capa de red o Capa 3 de OSI provee servicios para intercambiar secciones de datos individuales a través de la red entre dispositivos finales identificados. Para realizar este transporte de extremo a extremo la Capa 3 utiliza cuatro procesos básicos:

Direccionamiento

Primero, la Capa de red debe proveer un mecanismo para direccionar estos dispositivos finales. Si las secciones individuales de datos deben dirigirse a un dispositivo final, este dispositivo debe tener una dirección única. En una red IPv4, cuando se agrega esta dirección a un dispositivo, al dispositivo se lo denomina host.

Encapsulación

Segundo, la capa de Red debe proveer encapsulación. Los dispositivos no deben ser identificados sólo con una dirección; las secciones individuales, las PDU de la capa de Red, deben, además, contener estas direcciones. Durante el proceso de encapsulación, la Capa 3 recibe la PDU de la Capa 4 y agrega un encabezado o etiqueta de Capa 3 para crear la PDU de la Capa 3. Cuando nos referimos a la capa de Red, denominamos paquete a esta PDU. Cuando se crea un paquete, el encabezado debe contener, entre otra información, la dirección del host hacia el cual se lo está enviando. A esta dirección se la conoce como dirección de destino. El encabezado de la Capa 3 también contiene la dirección del host de origen. A esta dirección se la llama dirección de origen. Después de que la Capa de red completa el proceso de encapsulación, el paquete es enviado a la capa de enlace de datos que ha de prepararse para el transporte a través de los medios.

Enrutamiento

Luego, la capa de red debe proveer los servicios para dirigir estos paquetes a su host destino. Los host de origen y destino no siempre están conectados a la misma red. En realidad, el paquete podría recorrer muchas redes diferentes. A lo largo de la ruta, cada paquete debe ser guiado a través de la red para que llegue a su destino final. Los dispositivos intermediarios que conectan las redes son los routers. La función del router es seleccionar las rutas y dirigir paquetes hacia su destino. A este proceso se lo conoce como enrutamiento.

Desencapsulamiento

Finalmente, el paquete llega al host destino y es procesado en la Capa 3. El host examina la dirección de destino para verificar que el paquete fue direccionado a ese dispositivo. Si la dirección es correcta, el paquete es desencapsulado por la capa de Red y la PDU de la Capa 4 contenida en el paquete pasa hasta el servicio adecuado en la capa de Transporte.

La Capa de red o Capa 3 de OSI provee servicios para intercambiar secciones de datos individuales a través de la red entre dispositivos finales identificados. Para realizar este transporte de extremo a extremo la Capa 3 utiliza cuatro procesos básicos:

Direccionamiento

Primero, la Capa de red debe proveer un mecanismo para direccionar estos dispositivos finales. Si las secciones individuales de datos deben dirigirse a un dispositivo final, este dispositivo debe tener una dirección única. En una red IPv4, cuando se agrega esta dirección a un dispositivo, al dispositivo se lo denomina host.

Encapsulación

Segundo, la capa de Red debe proveer encapsulación. Los dispositivos no deben ser identificados sólo con una dirección; las secciones individuales, las PDU de la capa de Red, deben, además, contener estas direcciones. Durante el proceso de encapsulación, la Capa 3 recibe la PDU de la Capa 4 y agrega un encabezado o etiqueta de Capa 3 para crear la PDU de la Capa 3. Cuando nos referimos a la capa de Red, denominamos paquete a esta PDU. Cuando se crea un paquete, el encabezado debe contener, entre otra información, la dirección del host hacia el cual se lo está enviando. A esta dirección se la conoce como dirección de destino. El encabezado de la Capa 3 también contiene la dirección del host de origen. A esta dirección se la llama dirección de origen. Después de que la Capa de red completa el proceso de encapsulación, el paquete es enviado a la capa de enlace de datos que ha de prepararse para el transporte a través de los medios.

Enrutamiento

Luego, la capa de red debe proveer los servicios para dirigir estos paquetes a su host destino. Los host de origen y destino no siempre están conectados a la misma red. En realidad, el paquete podría recorrer muchas redes diferentes. A lo largo de la ruta, cada paquete debe ser guiado a través de la red para que llegue a su destino final. Los dispositivos intermediarios que conectan las redes son los routers. La función del router es seleccionar las rutas y dirigir paquetes hacia su destino. A este proceso se lo conoce como enrutamiento.

Desencapsulamiento

Finalmente, el paquete llega al host destino y es procesado en la Capa 3. El host examina la dirección de destino para verificar que el paquete fue direccionado a ese dispositivo. Si la dirección es correcta, el paquete es desencapsulado por la capa de Red y la PDU de la Capa 4 contenida en el paquete pasa hasta el servicio adecuado en la capa de Transporte.

PROTOCOLOS DE LA CAPA DE RED

Los protocolos implementados en la capa de Red que llevan datos del usuario son:

IPv4

La versión 4 de IP (IPv4) es la versión de IP más ampliamente utilizada. Es el único protocolo de Capa 3 que se utiliza para llevar datos de usuario a través de Internet y es el tema de CCNA.

El Protocolo de Internet fue diseñado como un protocolo con bajo costo. Provee sólo las funciones necesarias para enviar un paquete desde un origen a un destino a través de un sistema interconectado de redes. El protocolo no fue diseñado para rastrear ni administrar el flujo de paquetes. Estas funciones son realizadas por otros protocolos en otras capas.

Características básicas de IPv4

- Sin conexión: No establece conexión antes de enviar los paquetes de datos.

- Máximo esfuerzo (no confiable): No se usan encabezados para garantizar la entrega de paquetes.

- Medios independientes: Operan independientemente del medio que lleva los datos.

IPv6

El Protocolo de Internet versión 6, en inglés: Internet Protocol version 6 (IPv6), es una versión del Internet Protocol (IP), definida en el RFC 2460 y diseñada para reemplazar a Internet Protocol version 4 (IPv4) RFC 791, que a 2016 se está implementado en la gran mayoría de dispositivos que acceden a Internet.

IPv6 es una extensión conservadora de IPv4. La mayoría de los protocolos de transporte -y aplicación- necesitan pocos o ningún cambio para operar sobre IPv6; las excepciones son los protocolos de aplicación que integran direcciones de capa de red, como FTP o NTP.

IPv6 especifica un nuevo formato de paquete, diseñado para minimizar el procesamiento del encabezado de paquetes. Debido a que las cabeceras de los paquetes IPv4 e IPv6 son significativamente distintas, los dos protocolos no son interoperables.

Algunos de los cambios de IPv4 a IPv6 más relevantes son:

- Capacidad extendida de direccionamiento

- Autoconfiguración de direcciones libres de estado (SLAAC)

- Multicast

- Seguridad de Nivel de Red obligatoria

- Procesamiento simplificado en los routers

- Movilidad

- Soporte mejorado para las extensiones y opciones

- Jumbogramas

IPX

IPX. Son las siglas en inglés de Internetwork Packet Exchange (Intercambio de Paquetes Interred). Es un protocolo de la capa de red de Netware responsable de transferir datos entre el servidor y los programas de las estaciones de trabajo mediante datagramas.

IPX es un antiguo protocolo de red de Novell perteneciente al sistema operativo NetWare. Se utiliza para transmitir datos a través de la red, incluyendo en cada paquete la dirección de destino. Es un protocolo de datagramas rápido orientado a comunicaciones sin conexión.

Características:

- IPX es un protocolo de la Capa de red (nivel 3 del modelo OSI).

- Está orientado a paquetes y a comunicaciones sin conexión (no requiere que se establezca una conexión antes de que los paquetes se envíen a su destino).

- Es utilizado como mensajero del protocolo SPX, ya que por sí solo carece de fiabilidad durante el transporte de paquetes.

- La cabecera de los paquetes de IPX se compone de 30 bytes, y los datos que junto con la cabecera no pueden sobrepasar los 1518 bytes.

- Sistema de direccionamiento IPX

Se utilizan tres componentes básicos para identificar un proceso en la red:

- Dirección de red, la cual identifica la red a la que pertenece.

- Número de nodo que indica el dispositivo conectado a la red.

- Número de socket que indica el proceso en el nodo.

Appletalk

Appletalk es un conjunto de protocolos desarrollados por Apple Inc. para la interconexión de redes locales. Fue incluido en un Macintosh Apple en 1984 y actualmente está en desuso en los Macintosh en favor de las redes TCP/IP.

el protocolo utilizado en la capa numero 3 es el DDP (Datagram Delivery Protocol) que realiza el transporte de datos de bajo nivel.

CLNS

CLNS (Servicio No Orientado a Conexión), en telecomunicaciones, es un servicio que establece la comunicación entre entidades sin necesidad de establecer una conexión entre ellas. Cuando una entidad tiene información para transmitir, sencillamente la envía, (tramas, paquetes, bloques, etc.).

Funcionamiento

El proveedor trata cada objeto de información de forma independiente y autónoma, incluso aunque se trate de un conjunto de objetos pertenecientes al mismo mensaje. El usuario confía simplemente en que cada objeto ha de llegar a su destino más pronto o más tarde. Los servicios orientado y no orientado a conexión, se suelen asimilar con los servicios telefónico y postal respectivamente. El sistema telefónico es un ejemplo de servicio orientado a conexión, mientras que el sistema postal es un servicio no orientado a conexión. Esta analogía es perfectamente aplicable a la funcionalidad y a la lógica de los servicios CONS y CLNS.

ENRUTAMIENTO Y SUS CARACTERÍSTICAS

El enrutamiento requiere que cada salto o router a lo largo de las rutas hacia el destino del paquete tenga una ruta para reenviar el paquete. De otra manera, el paquete es descartado en ese salto. Cada router en una ruta no necesita una ruta hacia todas las redes. Sólo necesita conocer el siguiente salto en la ruta hacia la red de destino del paquete.

La tabla de enrutamiento contiene información que un router usa en sus decisiones al reenviar paquetes. Para las decisiones de enrutamiento, la tabla de enrutamiento necesita representar el estado más preciso de rutas de red a las que el router puede acceder. La información de enrutamiento desactualizada significa que los paquetes no pueden reenviarse al siguiente salto más adecuado, causando demoras o pérdidas de paquetes.

Esta información de ruta puede configurarse manualmente en el router o aprenderse dinámicamente a partir de otros routers en la misma internetwork. Después de que se configuran las interfaces de un router y éstas se vuelven operativas, se instala la red asociada con cada interfaz en la tabla de enrutamiento como una ruta conectada directamente.

ENRUTAMIENTO ESTÁTICO

Las rutas a redes remotas con los siguientes saltos asociados se pueden configurar manualmente en el router. Esto se conoce como enrutamiento estático. Una ruta default también puede ser configurada estáticamente.

Si el router está conectado a otros routers, se requiere conocimiento de la estructura de internetworking. Para asegurarse de que los paquetes están enrutados para utilizar los mejores posibles siguientes saltos, cada red de destino necesita tener una ruta o una ruta default configurada. Como los paquetes son reenviados en cada salto, cada router debe estar configurado con rutas estáticas hacia los siguientes saltos que reflejan su ubicación en la internetwork.

Además, si la estructura de internetwork cambia o si se dispone de nuevas redes, estos cambios tienen que actualizarse manualmente en cada router. Si no se realiza la actualización periódica, la información de enrutamiento puede ser incompleta e inadecuada, causando demoras y posibles pérdidas de paquetes.

ENRUTAMIENTO DINÁMICO

Aunque es esencial que todos los routers en una internetwork posean conocimiento actualizado, no siempre es factible mantener la tabla de enrutamiento por configuración estática manual. Por eso, se utilizan los protocolos de enrutamiento dinámico. Los protocolos de enrutamiento son un conjunto de reglas por las que los routers comparten dinámicamente su información de enrutamiento. Como los routers advierten los cambios en las redes para las que actúan como gateway, o los cambios en enlaces entre routers, esta información pasa a otros routers. Cuando un router recibe información sobre rutas nuevas o modificadas, actualiza su propia tabla de enrutamiento y, a su vez, pasa la información a otros routers. De esta manera, todos los routers cuentan con tablas de enrutamiento actualizadas dinámicamente y pueden aprender sobre las rutas a redes remotas en las que se necesitan muchos saltos para llegar. La figura muestra un ejemplo de rutas que comparten un router.

Entre los protocolos de enrutamiento comunes se incluyen:

Protocolo de información de enrutamiento (RIP),

Protocolo de enrutamiento de gateway interior mejorado (EIGRP), y

Open Shortest Path First (OSPF).

DIRECCIONAMIENTO IP

El direccionamiento es una función clave de los protocolos de capa de Red que permite la transmisión de datos entre hosts de la misma red o en redes diferentes. El Protocolo de Internet versión 4 (IPv4) ofrece direccionamiento jerárquico para paquetes que transportan datos. Diseñar, implementar y administrar un plan de direccionamiento IPv4 efectivo asegura que las redes puedan operar de manera eficaz y eficiente.Cada dispositivo de una red debe ser definido en forma exclusiva. En la capa de red es necesario identificar los paquetes de la transmisión con las direcciones de origen y de destino de los dos sistemas finales. Con IPv4, esto significa que cada paquete posee una dirección de origen de 32 bits y una dirección de destino de 32 bits en el encabezado de Capa 3.

Punto Decimal

Los patrones binarios que representan direcciones IPv4 son expresados con puntos decimales separando cada byte del patrón binario, llamado octeto, con un punto. Se le llama octeto debido a que cada número decimal representa un byte u 8 bits.

Porciones de red y de host

En cada dirección IPv4, alguna porción de los bits de orden superior representa la dirección de red. En la Capa 3, se define una red como un grupo de hosts con patrones de bits idénticos en la porción de dirección de red de sus direcciones.

A pesar de que los 32 bits definen la dirección host IPv4, existe una cantidad variable de bits que conforman la porción de host de la dirección. El número de bits usado en esta porción del host determina el número de hosts que podemos tener dentro de la red.

Una dirección IPv4 tiene una porción de red y una porción de host. Se hizo referencia a la duración del prefijo como la cantidad de bits en la dirección que conforma la porción de red. El prefijo es una forma de definir la porción de red para que los humanos la pueden leer. La red de datos también debe tener esta porción de red de las direcciones definidas.

Para definir las porciones de red y de host de una dirección, los dispositivos usan un patrón separado de 32 bits llamado máscara de subred, como se muestra en la figura. La máscara de subred se expresa con el mismo formato decimal punteado que la dirección IPv4. La máscara de subred se crea al colocar un 1 binario en cada posición de bit que representa la porción de red y un 0 binario en cada posición de bit que representa la porción de host.

El prefijo y la máscara de subred son diferentes formas de representar lo mismo, la porción de red de una dirección.

Como se muestra en la figura, un prefijo /24 se expresa como máscara de subred de esta forma 255.255.255.0 (11111111.11111111.11111111.00000000). Los bits restantes (orden inferior) de la máscara de subred son números cero, que indican la dirección host dentro de la red.

La máscara de subred se configura en un host junto con la dirección IPv4 para definir la porción de red de esa dirección.

Por ejemplo: veamos el host 172.16.4.35/27:

dirección

172.16.20.35

10101100.00010000.00010100.00100011

máscara de subred

255.255.255.224

11111111.11111111.11111111.11100000

dirección de red

172.16.20.32

10101100.00010000.00010100.00100000

Como los bits de orden superior de las máscaras de subred son contiguos números 1, existe solamente un número limitado de valores de subred dentro de un octeto. Sólo es necesario ampliar un octeto si la división de red y host entra en dicho octeto. Por lo tanto, se usan patrones de 8 bits limitados en las máscaras de subred.

Estos patrones son:

00000000 = 0

10000000 = 128

11000000 = 192

11100000 = 224

11110000 = 240

11111000 = 248

11111100 = 252

11111110 = 254

11111111 = 255

Si la máscara de subred de un octeto está representada por 255, entonces todos los bits equivalentes de ese octeto de la dirección son bits de red. De igual manera, si la máscara de subred de un octeto está representada por 0, entonces todos los bits equivalentes de ese octeto de la dirección son bits de host. En cada uno de estos casos, no es necesario ampliar este octeto a binario para determinar las porciones de red y host.

DIVISIÓN DE SUBREDES

La división en subredes permite crear múltiples redes lógicas de un solo bloque de direcciones. Como usamos un router para conectar estas redes, cada interfaz en un router debe tener un ID único de red. Cada nodo en ese enlace está en la misma red.

Creamos las subredes utilizando uno o más de los bits del host como bits de la red. Esto se hace ampliando la máscara para tomar prestado algunos de los bits de la porción de host de la dirección, a fin de crear bits de red adicionales. Cuanto más bits de host se usen, mayor será la cantidad de subredes que puedan definirse. Para cada bit que se tomó prestado, se duplica la cantidad de subredes disponibles. Por ejemplo: si se toma prestado 1 bit, es posible definir 2 subredes. Si se toman prestados 2 bits, es posible tener 4 subredes. Sin embargo, con cada bit que se toma prestado, se dispone de menos direcciones host por subred.

El router A en la figura posee dos interfaces para interconectar dos redes. Dado un bloque de direcciones 192.168.1.0 /24, se crearán dos subredes. Se toma prestado un bit de la porción de host utilizando una máscara de subred 255.255.255.128, en lugar de la máscara original 255.255.255.0. El bit más significativo del último octeto se usa para diferenciar dos subredes. Para una de las subredes, este bit es "0" y para la otra subred, este bit es "1".

Fórmula para calcular subredes

Use esta fórmula para calcular la cantidad de subredes:

2^n donde n = la cantidad de bits que se tomaron prestados

En este ejemplo, el cálculo es así:

2^1 = 2 subredes

La cantidad de hosts

Para calcular la cantidad de hosts por red, se usa la fórmula 2^n - 2 donde n = la cantidad de bits para hosts.

La aplicación de esta fórmula, (2^7 - 2 = 126) muestra que cada una de estas subredes puede tener 126 hosts.

En cada subred, examine el último octeto binario. Los valores de estos octetos para las dos redes son:

Subred 1: 00000000 = 0

Subred 2: 10000000 = 128

VLSM Y CIDR

VLSM

Las máscaras de subred de tamaño variable o VLSM (del inglés Variable Length Subnet Mask) representan otra de las tantas soluciones que se implementaron para evitar el agotamiento de direcciones IP (1987), como la división en subredes (1985), el enrutamiento sin clases CIDR (1993), NAT y las direcciones IP privadas. Otra de las funciones de VLSM es descentralizar las redes y de esta forma conseguir redes más seguras y jerárquicas.

A medida que las subredes IP han crecido, los administradores han buscado formas de utilizar su espacio de direccionamiento con más eficiencia. En esta sección se presenta una técnica que se denomina VLSM.

Con VLSM, un administrador de red puede usar una máscara larga en las redes con pocos hosts, y una máscara corta en las subredes con muchos hosts.

Para poder implementar VLSM, un administrador de red debe usar un protocolo de enrutamiento que brinde soporte para él. Los routers Cisco admiten VLSM con los protocolos de enrutamiento OSPF, IS-IS integrado,EIGRP, RIP v2 y enrutamiento estático.

VLSM permite que una organización utilice más de una máscara de subred dentro del mismo espacio de direccionamiento de red. La implementación de VLSM maximiza la eficiencia del direccionamiento y con frecuencia se la conoce como división de subredes en subredes.

CIDR

Classless Inter-Domain Routing o CIDR (en español «enrutamiento entre dominios sin clases») se introdujo en 1993 por IETF y representa la última mejora en el modo de interpretar las direcciones IP. Su introducción permitió una mayor flexibilidad al dividir rangos de direcciones IP en redes separadas. De esta manera permitió:

Un uso más eficiente de las cada vez más escasas direcciones IPv4.

Un mayor uso de la jerarquía de direcciones (agregación de prefijos de red), disminuyendo la sobrecarga de los enrutadores principales de Internet para realizar el encaminamiento.

CIDR reemplaza la sintaxis previa para nombrar direcciones IP, las clases de redes. En vez de asignar bloques de direcciones en los límites de los octetos, que implicaban prefijos «naturales» de 8, 16 y 24 bits, CIDR usa la técnica VLSM (variable length subnet mask, en español «máscara de subred de longitud variable»), para hacer posible la asignación de prefijos de longitud arbitraria.

CIDR engloba:

La técnica VLSM para especificar prefijos de red de longitud variable. Una dirección CIDR se escribe con un sufijo que indica el número de bits de longitud de prefijo, p.ej. 192.168.0.0/16 que indica que la máscara de red tiene 16 bits (es decir, los primeros 16 bits de la máscara son 1 y el resto 0). Esto permite un uso más eficiente del cada vez más escaso espacio de direcciones IPv4

La agregación de múltiples prefijos contiguos en superredes, reduciendo el número de entradas en las tablas de ruta globales.

MANEJO DE GATEWAY

El gateway, también conocido como gateway por defecto, es necesario para enviar un paquete fuera de la red local. Si la porción de red de la

dirección de destino del paquete es diferente de la red del host de origen, el paquete tiene que hallar la salida fuera de la red original. Para esto, el paquete es enviado al gateway. Este gateway es una interfaz del router conectada a la red local. La interfaz del gateway tiene una dirección de capa de Red que concuerda con la dirección de red de los hosts. Los hosts están configurados para reconocer que la dirección es un gateway.

Gateway por defecto

El gateway por defecto está configurado en el host. En una computadora con Windows, se usan las herramientas de las Propiedades del Protocolo de Internet (TCP/IP) para ingresar la dirección IPv4 del gateway por defecto. Tanto la dirección IPv4 de host como la dirección de gateway deben tener la misma porción de red (y subred si se utiliza) de sus respectivas direcciones.

3.5 De capas superiores

Capas del Modelo OSI

Este es el análisis que realice viendo los videos que usted sugirió.

Capa Física.

Define las especificaciones eléctricas, mecánicas, de procedimiento y funcionales para mantener activo el enlace físico entre sistemas finales.

Se encarga de las conexiones físicas de la computadora hacia la red.

Funciones principales:

· Permitir la compatibilidad entre los distintos tipos de conectores existentes.

· Definir las funciones que van a realizar cada uno de los pines de los conectores.

· Establecer el tipo de cableado a usar.

· Determinar codificación, voltajes y duración de los pulsos eléctricos.

· Coordinar la modulación de las señales si es necesario y temporizar la a través de los medios.

Capa Enlace de Datos.

Se ocupa de proporcionar un tránsito de datos sin errores y confiable, esta capa se ocupa del direccionamiento físico, topología de la red, acceso a la red, notificación de errores y control de flujo.

· Define la dirección física de los nodos.

· Hace una conexión confiable de los datos sobre un medio físico.

· Proporciona un tránsito de datos sin errores y confiable

Capa de RED.

Hacer que los datos lleguen desde el origen hasta el destino, aun cando estos no estén conectados directamente, en esta capa se lleva un control de la congestión de RED, que es el fenómeno que se produce cuando la congestión de un solo nodo tira abajo a toda la red.

· Define la dirección lógica de los nodos.

· Se hace el enrutamiento y direccionamiento,¿ cual es el mejor camino para llegar al destino?

· Lleva un control de congestión.

Capa de Transporte.

Es la encargada de enviar los datos de la maquina origen a el destino.

· Aceptar los datos enviados por las capas superiores, dividirlos en pequeñas partes y pasarlos a la capa de red, se asegura que los datos lleguen correctamente.

· Aquí se provén los servicios de conexión para la capa de sesión que serán utilizados por los usuarios de la red al enviar y recibir paquetes.

· No deja que falten ni sobren partes de los mensajes trasmitidos una vez que fueron divididos.

Capa de Sesión.

Se encarga de mantener el enlace entre computadoras que estén transmitiendo archivos

· Provee la capacidad de asegurar que dada una sesión establecida entre dos maquinas se puedan efectuar las operaciones definidas de principio a fin reanudándolas en caso de una interrupción.

· Establece gestiona y finaliza las conexiones entre sus usuarios, procesos o aplicaciones finales.

Capa de Presentación.

Es la encargada de manejar las estructuras de datos abstractas y realizar las conversiones de representación de datos necesarias para la correcta interpretación de los mismos.

· Se encarga de la representación de la información de manera que aunque distintos equipos tengan diferentes representaciones de caracteres sonidos o imagen los datos transmitidos lleguen de manera reconocible.

· Esta capa es la primera en trabajar el contenido de la información que en cómo se establece la misma.

· Se asegura que la información enviada por la capa de aplicación de un nodo se entendida por la capa de aplicación de otro.

· Si es necesario transforma a un formato de representación común.

Capa de Aplicación.

Describe como hacen su trabajo los servicios al usuario (aplicaciones).

· Implementa operaciones con ficheros del sistema.

· Las aplicaciones están compuestas por procesos.

· Interactúa con la capa de presentación y por otro representa la interfaz con el usuario entregándole la información y recibiendo comandos que rigen la comunicación.

VÍDEO RELACIONADO AL TEMA

0 comentarios:

Publicar un comentario